У «Комстар-ОТС» распрацаваная палітыка інфармацыйнай бяспекі, сфармаваны камітэт па інфармацыйнай бяспецы, створаная працоўная група па абароне персанальных дадзеных і рэалізаваны комплекс арганізацыйна-тэхнічных мерапрыемстваў, закліканых сістэматызаваць інтэграцыю патрабаванняў Федэральнага закона «Аб персанальных дадзеных» у бізнэс-працэсы аператара сувязі. Нагадаем, паводле закона «Аб персанальных дадзеных» інфармацыйныя сістэмы персанальных дадзеных, створаныя да 1 студзеня 2010 гады, павінны быць прыведзеныя ў адпаведнасць з патрабаваннямі закона не пазней 1 студзеня 2011 гады.

У адпаведнасці з дадзенымі, занесенымі ў рэестр, «Комстар-ОТС» ажыццяўляе апрацоўку персанальных дадзеных з мэтай аказання паслуг сувязі, ажыццяўленні разлікаў з абанентамі, стварэнні сістэмы інфармацыйна-даведкавага абслугоўвання для падавання абаненту інфармацыі, стварэнні тэлефонных даведнікаў і т.д.

МГТС, даччыная кампанія «Комстар-ОТС», таксама з'яўляецца зарэгістраваным аператарам апрацоўкі персанальных дадзеных. Усе працы па дадзеным кірунку выконваюцца ў адпаведнасці з планам, зацверджаным у «Комстар-ОТС» у 2009 году.

Архіў падзелу ‘Бяспека’

«Комстар – ОТС» увайшла ў рэестр аператараў персанальных дадзеных

Супраць вірусаў у банкаматах

Зараз у TPSecure ужываецца тэхналогія V.I.P.O. (Valid Inside Permitted Operations), забяспечвальная аўтаматычную проактивную абарону ўсіх кропак сістэмы за рахунак выканання прыкладанняў у абароненым асяроддзі і выкарыстанні паводніцкага аналізу. Гэта дазваляе гарантаваць цэласнасць прыкладанняў, бесперапынны спраўны стан сетак апрацоўкі транзакцый і абарону ад уварвання вядомых і новых шкоднасных праграм, уключаючы пагрозы "нулявога дня". У лік выяўляных пагроз уваходзяць наступныя:  У новай версіі акрамя кантролю USB стала магчымым назіраць і за COM і LPT-партамі. Таксама з'явіліся функцыі дадатковай налады мае рацыю доступу да аб'ектаў файлавай сістэмы і сістэмнага рэестру для прыкладанняў-выключэнняў.

У новай версіі акрамя кантролю USB стала магчымым назіраць і за COM і LPT-партамі. Таксама з'явіліся функцыі дадатковай налады мае рацыю доступу да аб'ектаў файлавай сістэмы і сістэмнага рэестру для прыкладанняў-выключэнняў.

Прыняты закон аб электронным подпісе

Дзяржаўная дума РФ прыняла ў першым чытанні праект закона "Аб электронным подпісе". Нагадаем, выкарыстанне ЭЦП з'яўляецца часткай праграмы па ўкараненні "Электроннага ўрада".

Дакумент дае азначэнне электроннага подпісу і вылучае тры яе выгляду: простую, узмоцненую і кваліфікаваную. Законапраект усталёўвае спосабы праверкі подпісу, выкарыстанне так званых ключоў подпісу. Таксама рэгулююцца пытанні паслуг якія сведчаць цэнтраў і іх акрэдытацыя. Акрамя таго, законапраект ухіляе асноўныя недахопы дзейснага закона ад 10 студзеня 2002 гады "Аб электронным лічбавым подпісе".

Бяспечны ЦОД

Прыбалтыйскі аператар ЦОД кампанія DEAC прапаноўвае сваім кліентам розныя ўзроўні бяспекі пры арэндзе стоек. План бесперабойнага бізнэсу-працэсу забяспечыць арэнда сервернай стойкі ў еўрапейскіх Цодах кампаніі DEAC. Для большай упэўненасці кліента ў захаванасці сваіх дадзеных магчымы выбар некалькіх узроўняў бяспекі серверных стоек: кантроль доступу да сервернай стойкі, дадатковыя сістэмы сігналізацыі і абвесткі, відэа-маніторынг і маніторынг мікраклімату, сэнсары вібрацыі, таксама, можам забяспечыць вылучаную, агароджаную зону для размяшчэння серверных стоек. Для кліентаў з самымі высокімі запытамі па бяспецы даступна вылучанае памяшканне для размяшчэння тэхнікі. У выпадку захоўвання дадзеных у ЦОД у офісе каштуюць толькі тэрміналы, якія па зашыфраваным канале звязваюцца з сховішчам дадзеных у ахоўным ЦОД. У супрацоўніцтве з расійскім нацыянальным аператарам сувязі групай кампаній “Синтерра” DEAC забяспечвае прамое падлучэнне са ўсімі рэгіёнамі Расійскай Федэрацыі. Па інфармацыі партнёраў, на расійскім рынку паслуга максімальнай бяспекі серверных стоек карыстаецца поспехам. ЦОД “Рыга” адпавядае Tier IV у кваліфікацыі „Uptime Institute”, а ЦОД "Гризинькалнс" яшчэ і знаходзіцца пад зямлёй на глыбіні 12 метраў.

МУС перасцерагае ад ашуканцаў у сацыяльных сетках

Кіраванне «Да» папярэджвае карыстачоў сацыяльных сетак ад ашуканцаў, якія рассылаюць паведамлення з просьбай наведаць вызначаны рэсурс або прагаласаваць за іх, адправіўшы SMS на кароткі нумар. Паведамленні могуць паступіць як ад невядомых асоб, так і ад імя сяброў карыстача. Верагодней усяго, старонка карыстача, ад якога прыходзяць падобнага роду паведамлення, узламаная, і ад яго імя ажыццяўляецца масавае рассыланне. Пры пераходзе на паказаныя рэсурсы вялікая верагоднасць заражэння кампутара шкоднаснай праграмай, а адпраўка SMS пагражае стратай немалой сумы грошай.

Кіраванне «Да» раіць звязацца з сябрам, ад якога вы атрымалі вышэйпаказанае паведамленне, і ўдакладніць, ці сапраўды ён з'яўляецца аўтарам паслання. Калі высвятліцца, што старонка карыстача ўзламаная, яму неабходна памяняць паролі ў сацыяльных сетках і электроннай пошце, а таксама праверыць кампутар на наяўнасць вірусаў.

Чытаць далей аб МУС перасцерагае ад ашуканцаў у сацыяльных сетках »

ВІРУСАЛОГІЯ: Imalag.C і Dropr-CL

За якія прайшлі з мінулага агляду дні кампанія Symantec паспела апублікаваць 33 апісанні шкоднасных праграм. З іх найболей цікавы вірус Imalag.C, які спрабуе заразіць выканальны файл %Windir%explorer.exe, які рэалізуе графічны интерфейм Windows. Вірус таксама спрабуе заразіць і іншыя выканальныя файлы. Цікавы гэты вірус першым чынам тым, што ён спрабуе загрузіць свае абнаўленні з сайтаў у дамене RU: irannew.narod.ru і iraqnew.hotbox.ru. Кампанія Sophos выявіла адносна новую тэхніку сацыяльнай інжынерыі, якую выкарыстаюць хакеры для распаўсюджвання, напрыклад, вредоноса Troj/Dropr-CL. Па пошце пресылается ліст, якое нібы ўтрымоўвае віншаванне з святам у выглядзе Flash-роліка. Калі атрымальнік націскае кнопку "Play" сцэнар паказвае яму фіктыўнае паведамленне аб памылцы, у якім паведамляецца, што ваша версія плэера састарэла і яго трэба абнавіць. Ніжэй нават ёсць кнопка Download нібы для атрымання новай версіі плэера, аднак на самай справе на кампутар карыстача загружаецца траянец Troj/Dropr-CL і прыносіць з сабой шмат цікавых праграм.

АПОШНІЯ ДЗЮРЫ: Microsoft і Google

Студзеньскі набор абнаўленняў ад Microsoft, які быў апублікаваны 12 студзеня, утрымоўваў толькі адну латку, якая выпраўляла памылку ў ядры Windows па працы са ўбудаванымі шрыфтамі OpenType (EOT). Па заверешния адмыслоўцаў гэтую памылку можна было выкарыстаць для выдаленага запуску шкоднасных кодаў з дапамогай такіх прыкладанняў як Internet Explorer, Microsoft Word або PowerPoint. Выпраўленне устананавливается аўтаматычна праз якая адпавядае сістэму або можна запампаваць самастойна і ўсталяваць яго ўручную. Аднак у той жа дзень была апублікаваная інфармацыя аб новай памылцы ў Microsoft Windows Flash Player (плэеры, які пастаўляецца разам аб аперацыйнай сістэмай Windows XP SP2). Прычым гэтая памылка ўжо выпраўленая ў сучаснай версіі Flash Player, аднак хакеры могуць паспяхова атакаваць убудаваны плэер з магчымасцю выканання шкоднаснага кода. Таму рэкамендуецца выдаліць убудаваны плэер і ўсталяваць больш сучасны прадукт. Исправленый ад Microsoft не. А 15 студзеня была апублікаваная інфармацыя аб тым, што актыўна выкарыстоўваецца хакерамі ўразлівасць у Internet Explorer, якая дазваляе старонняму ўмяшацца ў працу сістэмы апрацоўкі падзей і ўбудаваць у яе свой код. Выпраўленняў для памылкі няма - ёй прысвоены статут экстрэмальнай критичности. Кампанія Google абнавіла сваё прыкладанне Google SketchUp, у якім выявілася дзве памылкі: няправільная індэксацыя масіваў і цэлалікавае перапаўненне, якія дазваляюць умяшацца ў працу дынамічнай памяці і выканаць шкоднасны код. Для выпраўлення памылак рэкамендуецца абнавіць прыкладанне да версіі 7.1 Maintenance 2.

Рашэнні Dr.Web 5.0 сертыфікаваныя ва Ўкраіне

Праграмныя прадукты Dr.Web версіі 5.0 мінулі працэдуру сертыфікацыі Дзяржаўнай службы адмысловай сувязі і абароны інфармацыі Ўкраіны. Сертыфікацыя антывірусных рашэнняў Dr.Web ажыццяўлялася дзяржаўным прадпрыемствам «Украінскія адмысловыя сістэмы». Па ёй вынікам было вынесенае зняволенне аб магчымасці выкарыстання рашэнняў кампаніі "Доктар Вэб" пятой версіі для абароны інфармацыі ў органах дзяржаўнай улады.

Расея застаецца другой сярод краін-крыніц спаму

"Лабараторыя Касперскага" прадставіла дадзеныя справаздачы па спаме-актыўнасці ў снежні 2009 гады. Дзель спаму ў паштовым трафіку паменшылася ў параўнанні з лістападам на 2,2% і склала ў сярэднім 82,6%. Максімальная дзель спаму была зафіксаваная 19 і 20 снежня - па 87,4%. Менш усяго рэкламы было разаслана ў каталіцкія Каляды, 25 снежня. Што дакранаецца краін-крыніц спаму, то абодва лідэра - ЗША і Расея - захавалі свае пазіцыі, з паказчыкамі ў 22,7% і 7,1% адпаведна. На трэцяе месца паднялася Бразілія (6,1%), на чацвёртае патрапіў В'етнам (5,8%). Індыя ў параўнанні з лістападам апусцілася з трэцяга радка рэйтынгу на пятую (5,4%). Дзясятку зачыняюць Карэя (4,8%), Украіна (4,0%), Італія (3,2%), Кітай (3,0%) і Румынія (2,1%).

«Синтерра» пабудавала VPN для Росстата

Аператар «Синтерра» завяршыў будаўніцтва ведамаснай VPN-сеткі для Федэральнай службы дзяржаўнай статыстыкі. Конкурс на права зняволенні госконтракта з Росстатом быў праведзены 15 снежня 2009 гады, а ўжо 28 снежня 2009 гады, «Синтерра» была гатовая аказваць паслугі на базе створанай сеткі. Кошт, прапанаваная «Синтеррой» за выкананне поўнага комплексу прац па госконтракту, склала 23 млн руб., гэта ў два разу менш стартавай сумы конкурсу.

Мультысэрвісная VPN-сетка аб'яднала цэнтральны апарат, галоўны міжрэгіянальны цэнтр апрацоўкі і распаўсюджванні статыстычнай інфармацыі Росстата c 82 тэрытарыяльнымі органамі ведамства, размешчанымі ва ўсіх суб'ектах федэрацыі.

Алгарытм шыфравання ў сетках 3G узламаны на пасрэдным ПК

Адмыслоўцы па крыптаграфіі з ізраільскага інстытута ім. Вейцмана апублікавалі вынікі даследавання алгарытму KASUMI, вядомага таксама пад назовам A5/3 і прызначанага для шыфравання дадзеных у сетках сотавай сувязі трэцяга пакалення. Поўнае выманне 128-разраднага ключа апынулася магчымым вырабіць за вельмі малы час: каля двух гадзін на звычайным двух'ядравым працэсары. Такім чынам, новы алгарытм, які павінен быў стаць адным з самых распаўсюджаных сродкаў шыфравання ў міры, апынуўся куды меней устойлівым, чым нават ужыўны цяпер A5/1. Магчымасць адносна простага ўзлому A5/1 таксама была нядаўна прадэманстраваная. Зрэшты, ажыццявіць узлом KASUMI на практыцы складаней, чым здаецца, адзначаюць аўтары. Для вылічэння ключа ўжываецца «метад звязаных ключоў» (related-key), а для яго трэба мець доступ да некаторай колькасці незашыфраваных дадзеных і тых жа дадзеных у зашыфраваным выглядзе. KASUMI з'яўляецца мадыфікацыяй алгарытму MISTY1, устойлівага да апісанага метаду. Як лічаць даследнікі, пралікі, снизившие ўстойлівасць алгарытму, былі зробленыя пры спробе паскорыць яго і забяспечыць эфектыўную апаратную рэалізацыю.

Коды, выкарыстаныя для нападу на Google, сталі даступныя для вывучэння

Адным з шляхоў нядаўняга нападу на карпаратыўную сетку Google і дзясяткаў іншых буйных кампаній апынулася раней невядомая ўразлівасць у браўзэры Internet Explorer 6. Праграмны код, выкарыстоўвалы гэтую ўразлівасць, на мінулым тыдні быў апублікаваны на сайце Wepawet (аўтаматычны сэрвіс аналізу шкоднасных праграм), і, па словах адмыслоўцаў кампаніі McAfee, ужо ўключаны ў склад некаторых шырока даступных набораў хакерскіх сродкаў. Метад узлому практычна заўсёды спрацоўвае на IE6, які працуе пад Windows XP, і, як пацвердзілі ў Microsoft, можа падысці і для шэрагу навейшых версій гэтага браўзэра, уключаючы Internet Explorer 8 пад Windows 7. Код запускаецца на кампутары ахвяры пры праглядзе ў браўзэры адмыслова падрыхтаванай зламыснікам старонкі. Уразлівасць апынулася настолькі небяспечнай, што Федэральнае агенцтва інфармацыйнай бяспекі Нямеччыны раіць наогул не карыстацца Internet Explorer датуль, пакуль Microsoft не ўхіліць праблему. Не выключана, што карпарацыя выпусціць экстранае абнаўленне яшчэ да 9 лютага — запланаванага тэрміна вынахаду чарговага набору абнаўленняў бяспекі.

Расея стала другі па ліку заражаных ПК

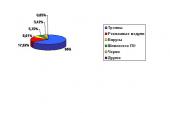

Лабараторыя PandaLabs, уваходная ў склад Panda Security, прадставіла дадзеныя штогадовага агляду сітуацыі ў сферы Web-бяспекі. Асноўнай тэндэнцыяй 2009 гады стала вытворчасць рэкорднай колькасці новых шкоднасных кодаў – 25 млн новых узораў. Па дадзеных PandaLabs, каля 66% усіх новых шкоднасных праграм прыйшлося на банкаўскія траяны, 17,62% – на рэкламныя модулі, 6,61% – на розныя вірусы, 5,7% – на шпіёнскае ПА, 3,42% – на чарвякоў. PandaLabs прыводзіць звесткі аб тым, наколькі былі схільныя заражэнню кампутары асобных краін у 2009 году. Гэтая інфармацыя заснаваная на дадзеных, атрыманых з дапамогай кампутараў, правераных і бясплатна вылечаных Panda ActiveScan. Рэйтынг узначальвае Тайвань (62,2% заражаных ПК), на другім месцы знаходзіцца Расея (58% ПК). У пяцёрку лідэраў таксама ўваходзяць Польшча, Турцыя і Калумбія. Найменшая колькасць інфекцый было зарэгістравана ў Партугаліі і Швецыі.

У якасці каналаў распаўсюджвання для шкоднаснага ПА зламысніках па-ранейшаму аддавалі перавагу сацыяльныя сеткі (Facebook, Twitter, YouTube і Digg) і SEO-напады (перанакіраванне карыстачоў на ўзламаныя шкоднаснымі кодамі сайты).

Знойдзены пароль да новага траянца, які шыфруе файлы

Дзякуючы працы вірусных аналітыкаў кампаніі "Доктар Вэб" і інфармацыі ад аднаго з карыстачоў, пацярпелага ад новага варыянту Trojan.Encoder, атрымалася атрымаць пароль да файлаў, зашыфраваным гэтай шкоднаснай праграмай.

Пачатак распаўсюджванні новай мадыфікацыі Trojan.Encoder зафіксавана 22 снежня. На сённяшні дзень гэтым траянцам заражаюцца каля дзесяці карыстачоў у суткі. Зашыфраваныя Trojan.Encoder файлы маюць падвойнае пашырэнне, напрыклад s7300653.jpg_crypt_.rar. Для блакавання доступу да дакументаў траянец пакуе іх у Zip-архіў з паролем, выкарыстаючы шыфраванне па ўстойлівым да ўзлому алгарытму AES-256. Дадзены алгарытм прыняты ў якасці стандарту шыфравання ўрадам ЗША і з'яўляецца адным з найболей распаўсюджаных.

Чытаць далей аб Знойдзены пароль да новага траянца, які шыфруе файлы »

МУС Расеі абвясціла аўкцыён на пастаўку сродкаў абароны інфармацыі

На афіцыйным сайце размяшчэння дзяржзамоў Міністэрства ўнутраных спраў Расеі прадставіла інфармацыю аб правядзенні адчыненага аўкцыёну, пераможца якога атрымае права на пастаўку сродкаў абароны інфармацыі для патрэб ведамства. Усяго будуць разгуляныя 18 лотаў, агульны кошт якіх не можа перавысіць 210 млн 350 тыс. руб. Апошні дзень прыёму аўкцыённых заявак – 28 студзеня 2010 гады. Разгляд прапаноў удзельнікаў размяшчэння замовы завершыцца 4 лютага. Правядзенне аўкцыёну запланавана на 11 лютага.